ios逆向教程之跟踪函数调用详解 -九游会真人第一品牌

前言

今天学习的是跟踪函数调用,什么意思呢,举个例子,如果想做一个微信自动抢红包的插件,就需要写这么一个功能,当红包来了的时候,自动触发微信的抢红包函数。好,那咱就先找到这个函数。

映射端口

$ sh usb.sh forwarding local port 10001 to remote port 22 incoming connection to 10001

另起一终端登录

$ sh login.sh

找到微信安装路径

ps -a|grep mobile 8636 ?? 0:35.91 /var/mobile/containers/bundle/application/eb02dc6d-ebe5-4be8-92ce-b9abe75b3c3e/wechat.app/wechat

顺便查看一下微信的 bundle id,创建tweak的时候会用到

通过 cycript 注入 微信

~ root# cycript -p wechat

执行命令查看info 信息,查找 cfbundleidentifier 获取 bundle id

cy# [[nsbundle mainbundle] infodictionary].tostring() cfbundleidentifier = "com.tencent.xin";

现在脱壳,(因为是从app store上下载的)

~ root# dyld_insert_libraries=dumpdecrypted.dylib /var/mobile/containers/bundle/application/eb02dc6d-ebe5-4be8-92ce-b9abe75b3c3e/wechat.app/wechat

脱壳成功,退出登录手机状态

exit

将文件拷贝出来

$ scp -p 10001 root@localhost:/var/root/wechat.decrypted wechat

查看是否脱壳成功

$ otool -l wechat | grep cryptid cryptid 0

导出微信头文件

$ class-dump -h wechat -o wechatheaders

然后来到微信有红包的聊天界面,通过reveal 查看当前界面的controller 是basemsgcontentviewcontroller

然后找到刚刚导出的 basemsgcontentviewcontroller.h 文件打开,我去,有五百多个函数.怎么办,怎么知道那个是咱要用的函数?

有一个办法,那就是创建一个tweak工程,tweak.xm 文件修改成如下内容

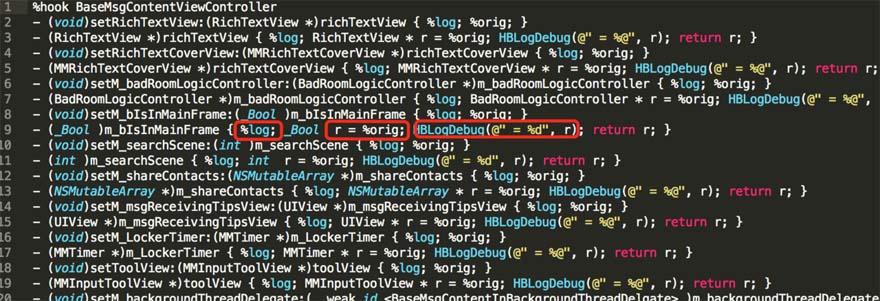

%hook basemsgcontentviewcontroller

- (void)touchesbegan_tableview:(id)arg1 withevent:(id)arg2

{

nslog(@"%@",nsstringfromselector(_cmd));

%orig;

}

...

%end

上面三个点代表那五百多个函数。很恐怖吧。

重点来啦,logify.pl脚本,是安装theos的时候自带的,该脚本用来注入nslog来打印方法的入参和出参。(就是在所有的方法里面加 log)

位置在

/theos/bin/logify.pl

这是替身,真实路径在

/theos/vendor/logos/bin/logify.pl

在终端执行命令

$ logify.pl basemsgcontentviewcontroller.h > tweak.xm

ps: 能够执行logify.pl 命令是因为在 .bash_profile 文件中添加了

export theos=~/theos export path=$theos/bin:$path$

查看刚刚生成tweak.xm 文件

注意红框的位置

- %log 是调 unix 的系统日志打印服务

- %orig 是调用原始方法的代码

- hblogdebug 是打印出返回值

这样多方便,不需要一个个去写了。用新生成的tweak.xm 文件替换 tweak工程生成的tweak.xm文件

新建一个工程,在终端输入

```

nic.pl

总结

以上就是这篇文章的全部内容了,希望本文的内容对大家的学习或者工作具有一定的参考学习价值,如果有疑问大家可以留言交流,谢谢大家对呐喊教程的支持。

声明:本文内容来源于网络,j9九游会老哥俱乐部交流区的版权归原作者所有,内容由互联网用户自发贡献自行上传,本网站不拥有所有权,未作人工编辑处理,也不承担相关法律责任。如果您发现有涉嫌j9九游会老哥俱乐部交流区的版权的内容,欢迎发送邮件至:notice#www.elefans.com(发邮件时,请将#更换为@)进行举报,并提供相关证据,一经查实,本站将立刻删除涉嫌侵权内容。

- html基础教程

- html5基础教程

- html参考手册

- svg 教程

- css 教程

- css 参考手册

- css3教程

- bootstrap3 教程

- bootstrap4 教程

- font awesome图标

- javascript 参考手册

- jquery 教程

- ajax 教程

- json 教程

- angularjs 教程

- reactjs 教程

- nodejs 教程

- python 教程

- c 教程

- golang 教程

- c 语言教程

- php 教程

- c# 教程

- linq 教程

- lua 教程

- ruby 教程

- rust 教程

- linux 教程

- r 语言教程

- docker 教程

- scala 教程

- matlab 教程

- erlang 教程

- pandas教程

- numpy教程

- java 教程

- springboot 教程

- jdbc 教程

- jsp 教程

- servlet 教程

- maven 教程

- spring 教程

- django 教程

- swift 教程

- kotlin 教程

- sql 教程

- mongodb 教程

- sqlite 教程

- postgresql 教程

- mysql 教程

- redis 教程

- elasticsearch 教程